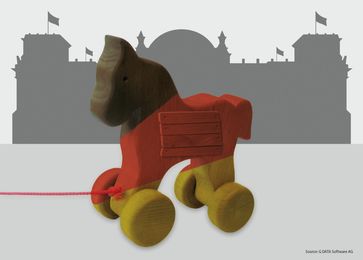

Cyber-Angriff auf Bundestag geht in die zweite Runde

Archivmeldung vom 15.06.2015

Bitte beachten Sie, dass die Meldung den Stand der Dinge zum Zeitpunkt ihrer Veröffentlichung am 15.06.2015 wiedergibt. Eventuelle in der Zwischenzeit veränderte Sachverhalte bleiben daher unberücksichtigt.

Freigeschaltet durch Thorsten SchmittNach Analysen der G DATA SecurityLabs haben Angreifer letzte Woche in einer Kampagne die Standfestigkeit des Netzwerkes des Deutschen Bundestags getestet. Zum jetzigen Zeitpunkt ist unklar, ob es sich um einen neuen kriminell motivierten Angriff oder um eine Fortführung der Ende Mai 2015 bekannt gewordenen Attacken handelt.

Die G DATA Analysen zeigen, dass neue Varianten des Online-Banking-Trojaners Swatbanker eingesetzt wurden. Die Untersuchung der im Schädling eingebetteten Konfigurationsdateien ergab, dass die Betreiber des Swatbanker-Botnetzes zwischen dem 08. und 10. Juni 2015 neue Filterfunktionen für die Domain "Bundestag.btg" integriert haben. Bei dieser Adresse handelt es sich um das Intranet des Deutschen Bundestags. Nach Einschätzung von G DATA ist nicht auszuschließen, dass dieser Angriff die im Deutschen Bundestag eingesetzte Virenschutzlösung erneut überwunden hat.

"Nach ersten Analysen gehen wir von einem kriminell motivierten Angriff aus. Man muss aber auch sagen, dass es sich auch um eine Erweiterung des bestehenden Angriffs handeln könnte, der sich lediglich als eCrime-Trittbrettfahrer tarnt", sagt Ralf Benzmüller, Leiter der G DATA SecurityLabs.

Womit wäre bei einer Infektion zu rechnen?

Wenn ein mit dem Banking-Trojaner Swatbanker infizierter Computer auf das Intranet des Bundestags zugreift, werden alle eingegebenen Informationen aus Eingabemasken, Formularen und Informationen über Browser sowie die zuletzt aufgerufenen Webseiten an die Angreifer übertragen. Zu den übermittelten Daten zählen auch die Antworten des jeweiligen Servers an den PC. So erhalten die Angreifer nicht nur die Zugangsdaten, sondern zudem ausführliche Auskünfte darüber, wie der Server reagiert.

"Solche Informationen können dann dazu genutzt werden, den jeweiligen Server direkt zu attackieren", schätzt Ralf Benzmüller die Lage ein. Banking-Trojaner sind dafür bekannt, dass abhängig von bestimmten Kriterien, wie dem Standort des Opfers, entsprechend angepasste Versionen verbreitet werden. Die betroffenen Rechner können von den Angreifern im zweiten Schritt mit speziellen Schadprogrammen nachgerüstet werden, die sich ihrerseits wieder auf die Suche nach weiteren Informationen machen oder sonstige Schadfunktionen ausführen.

Technische Informationen und Analysen wird G DATA im Laufe des Tages im G DATA SecurityBlog veröffentlichen: https://secure.gd/bundestag

Quelle: G Data Software AG (ots)