Mai 2009: Trojanische Pferde halten Spitzenposition

Archivmeldung vom 05.06.2009

Bitte beachten Sie, dass die Meldung den Stand der Dinge zum Zeitpunkt ihrer Veröffentlichung am 05.06.2009 wiedergibt. Eventuelle in der Zwischenzeit veränderte Sachverhalte bleiben daher unberücksichtigt.

Freigeschaltet durch Thorsten SchmittDie Top-5 der Schädlinge hat sich seit März 2009 nicht verändert. Trojanische Pferde haben auch im Mai trotz einer Abnahme um fast 6 Prozent ihre Spitzenposition verteidigt.

Die Anzahl neuer Malware-Typen blieb im Mai auf einem sehr hohen Niveau. G Data verzeichnet 91.691 Neuzugänge.

Die Autorun-Familie war mit 1.4% im April auf Platz 15 der Malwarefamilien. Im Mai wuchs deren Anteil auf 2.7 % an und schaffte es auf den 4. Platz. Hier hat somit fast eine Verdoppelung stattgefunden.

Welche Schlussfolgerung lassen sich aus dieser Entwicklung ziehen?

Die Angreifer scheinen sich auf alte Tugenden zu besinnen und setzen auf Verbreitungswege, die eigentlich schon tot geglaubt waren. Das prominente Beispiel von Conficker, der sich u. a. auch per Autorun über Wechseldatenträger verbreitet, hat gezeigt, dass dieses Vorgehen äußerst effektiv funktioniert. Das Abstellen der Autorun-Funktionalität in Windows ist nicht ganz trivial sondern erfordert u. U. sogar ein Microsoft-Update. Hier könnte nach Einschätzung von G Data eine weitere Steigerung in den kommenden Monaten stattfinden.

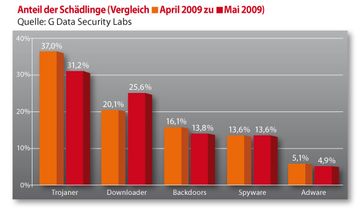

Top-5 der Schädlinge im Mai (angaben in Prozent und Entwicklung im Vergleich zum Vormonat)

1. Trojaner im Mai 2009: 31.2%, Vormonat 37.0 % (-5.8%)

2. Downloader im Mai 2009: 25.6%, Vormonat 20.1% (+5.5%)

3. Backdoor im Mai 2009: 13.8%, Vormonat 16.1% (-2.3%)

4. Spyware im Mai 2009: 13.6%, Vormonat 13.6% (unverändert)

5. Adware im Mai 2009: 4.9%, Vormonat 5.1% (-0.2%)

Die Zählung basiert auf Malware mit gleichen Code-Eigenschaften, so wie sie auch bei Signaturen erfolgt. G DATA zählt und kategorisiert bei dieser Methodik nicht die einzelnen schädlichen Dateien, sondern zählt die Malware-Typen durch die viele unterschiedliche Einzeldateien als gleiche Malware erkannt werden können.

Top 5 Malware-Kategorien:

Malware-Samples werden anhand ihres Verbreitungsmechanismus und ihrer Schadfunktion kategorisiert. Die Zahlen zeigen, wie viele neue Malwaretypen in den zugehörigen Kategorien aufgetaucht sind.

1. Trojan : 31.2%

Der Name Trojanisches Pferd ist angelehnt an das geschichtliche Vorbild und beschreibt ein Programm, das dem Anwender vorgibt, eine bestimmte und gewollte Funktion zu besitzen. Stattdessen oder zusätzlich dazu beinhalten Trojanische Pferde jedoch noch einen versteckten Programmteil, der unerwünschte und/oder schädliche Aktionen auf dem System ausführt ohne, dass der Benutzer dies bemerkt.

Trojanische Pferde haben keine eigene Verbreitungsroutine (im Gegensatz zu Viren oder Würmern). Sie werden per E-Mail verschickt oder lauern auf Webseiten oder in Tauschbörsen.

2. Downloader : 25,6%

Bei einem Downloader handelt es sich um Schadsoftware, die - wie der Name schon sagt - weitere Dateien aus dem Internet herunterlädt. Zuvor versuchen sie oft die Sicherheitseinstellungen des Systems zu reduzieren.

3. Backdoor: 13.8%

Backdoors öffnen eine Hintertür zum infizierten Rechner. So kann der Rechner von einem Angreifer ferngesteuert werden. Meist kann weitere Software installiert werden und der Rechner wird mit anderen Zombie-PCs in ein Botnetz integriert. Diese Zombies werden dann verwendet um Spam zu verschicken,

Daten zu stehlen, und verteilte Angriffe (distributed denial of service attacks) durchzuführen.

4. Spyware: 13.6%

Die Kategorie "Spyware" umfasst Schadsoftware, deren Zweck darin besteht, persönliche Informationen vom System des Opfers zu stehlen. Dies beeinhaltet jegliche Art von persönlichen Daten, einschließlich Passwörtern, Bankdaten, oder sogar Logins zu Online-Spielen.

5. Adware: 4.9%

Adware zeichnet die Aktivitäten und Prozesse auf einem Rechner wie z.B. das Surfverhalten auf. Bei passender Gelegenheit werden dann gezielte Werbebotschaften eingeblendet oder die Ergebnisse von Suchanfragen werden manipuliert, um das Opfer auf bestimmte Produkte oder Dienstleistungen aufmerksam zu machen und damit Geld zu verdienen. In den meisten Fällen erfolgt das ohne Wissen und Zustimmung durch den Nutzer.

Top Five der Virus-Familien:

Anhand von Ähnlichkeiten im Programmcode wird Malware in Familien eingeteilt. Die Zahlen zeigen die produktivsten Malwarefamilien.

1. Stuh: 4.4%

Trojanische Pferde der Stuh-Familie können sich durch Überschreiben bestimmter Bereiche des Arbeitsspeichers in laufende Prozesse einklinken. Betroffen sind u.a. der Internet Explorer, Netzwerktreiber und auch bestimmte Prozesse der Virtualisierungs-Umgebung VMWare. Hierdurch ist der Schädling in der Lage, den Netzwerkverkehr auf dem System zu manipulieren oder Tastatureingaben mitzuschneiden. Darüberhinaus wird der Windows Dienst "Automatische Updates" ausgeschaltet und die Registry des Systems so verändert, dass der Schädling bei jedem Systemstart aufgerufen wird

2. Fraudload 3.9%

Die Fraudload-Familie umfasst unzählige Varianten so genannter Scareware-Programme, die sich dem Anwender als Sicherheits-Software oder System-Tool präsentieren. Dem Opfer wird suggeriert, dass das System auf Infektionen untersucht wird. Um diese angeblichen Infektionen zu beseitigen, wird das Opfer gedrängt, die "Vollversion" zu erwerben und dazu seine Kreditkarteninformationen auf einen speziellen Webseite preiszugeben. Die Infektion erfolgt in der Regel über ungepatchte Sicherheitslücken im Betriebssystem oder verwundbarer Anwendungssoftware des Opfers. Es existieren aber auch Angriffsmethoden, bei denen das Opfer auf Seiten gelockt wird, auf denen angeblich Videos mit erotischem oder tagesaktuellem Inhalt zu sehen sind. Um die angeblichen Videos betrachten zu können, soll das Opfer einen speziellen Video-Codec installieren, in dem die Schadsoftware versteckt ist

3. Monder : 3.6%

Die unzähligen Monder-Varianten sind Trojanische Pferde, die auf dem infizierten System Sicherheitseinstellungen manipulieren und das System somit anfällig für weitere Attacken machen können. Zusätzlich kann eine Infektion mit Adware folgen, die unerwünschte Werbeeinblendungen auf dem infizierten System anzeigt, insbesondere für gefälschte Sicherheitssoftware. Dem Opfer wird suggeriert, dass das System auf Infektionen untersucht wird. Um diese angeblichen Infektionen zu beseitigen, wird das Opfer gedrängt, die "Vollversion" zu erwerben und dazu seine Kreditkarteninformationen auf einen speziellen Webseite

preiszugeben. Einige Varianten laden weitere Schadsoftware herunter und übermitteln an den Angreifer Informationen über das Surfverhalten des Opfers, ohne den Anwender hierüber zu informieren.

4. Autorun 2.7%

Schädlinge der Kategorie Autorun nutzen zur Verbreitung Wechseldatenträger wie USB-Sticks oder externe Festplatten. Die in den gängigen Microsoft-Betriebssystemen enthaltene Komfortfunktion zum automatischen Anstarten des Datenträger-Inhalts wird dazu aktiv zum Einschleusen von Schadsoftware missbraucht. Durch geschickte Manipulation der grafischen Symbole, die nach dem Einstecken des Wechseldatenträgers im Autorun-Menü erscheinen, werden Opfer dazu veranlasst, den eigentlichen Schadcode auszuführen, indem an z.B. an erster Stelle des Menüs das Symbol zum Öffnen der Verzeichnisstruktur zu sehen ist, beim Klicken allerdings eine schädliche EXE-Datei zur Ausführung kommt.

5. Buzus 2.7%

Trojanische Pferde der Buzus-Familie durchsuchen infizierte Systeme Ihrer Opfer nach persönlichen Daten (Kreditkarten, Online-Banking, E-Mail- und FTP-Zugänge), die an den Angreifer übertragen werden. Darüber hinaus wird versucht, Sicherheitseinstellungen des Systems herabzusetzen und das System des Opfers dadurch zusätzlich verwundbar zu machen.

Quelle: G Data Software AG